在我上班努力划水工作的时候,群里小伙伴突然来找我。

朋友:哥 在不

我:咋

朋友:我这遇到个钓鱼站,搞不搞

我:不搞 忙着呢

朋友:一顿火锅!

我:我是那种人为了一顿火锅就折腰的人吗

朋友:再加一顿烧烤!

我:成交

众所周知,我是个好人(好人卡get√),这活儿接了肯定不是为了火锅和烧烤,而是为了为这个社会做点什么!

OK进入正题,首先我们打开这个钓鱼网站。

哎哟呵,做的还挺逼真。这个站打开就是显示输入密码。测试了一下,除了登陆,其他按钮都是假的。

这个时候咱们当然是找后台啦!

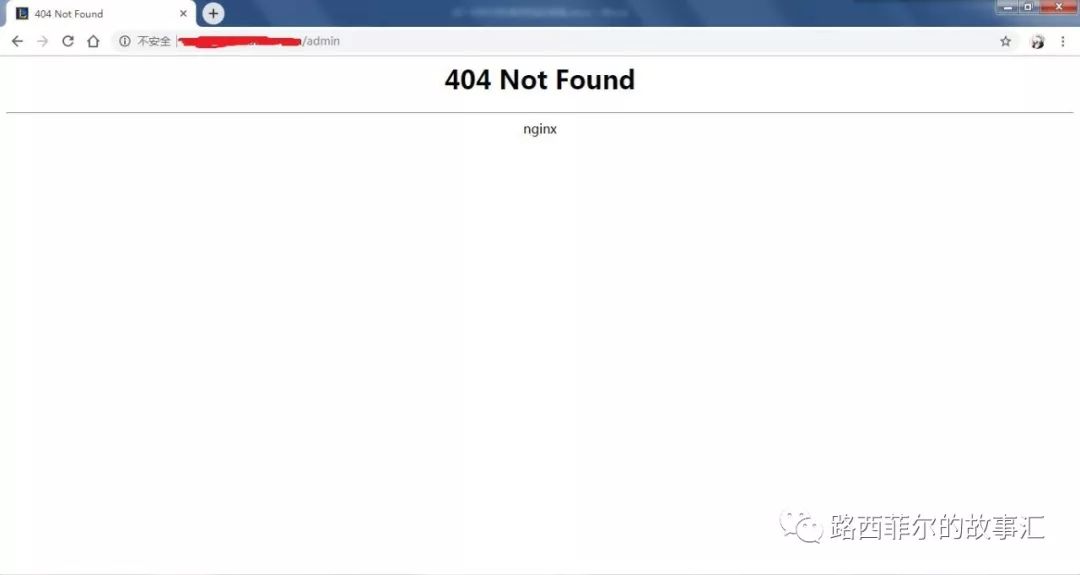

直接在URL后面加上admin

好吧,不出意外果然是不可以的!明显在我意料之中呢!(路人A:你丫就是找借口呢)

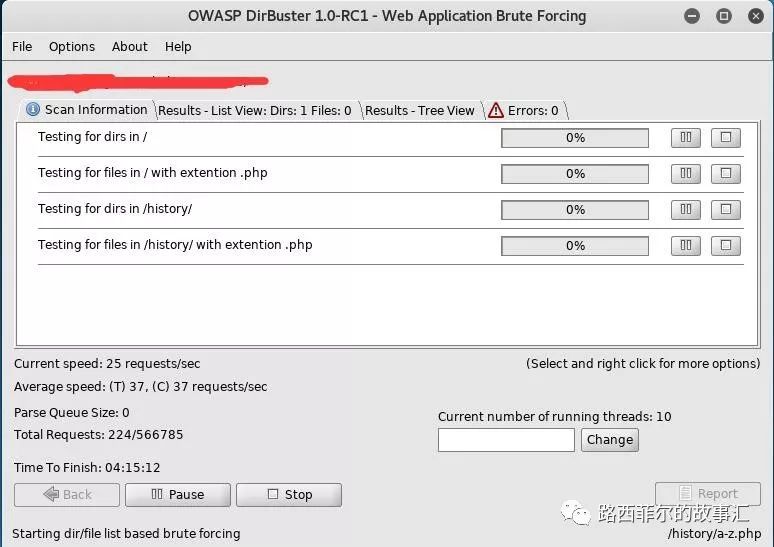

这个时候咱们直接打开kali的dirbuster扫描一下目录

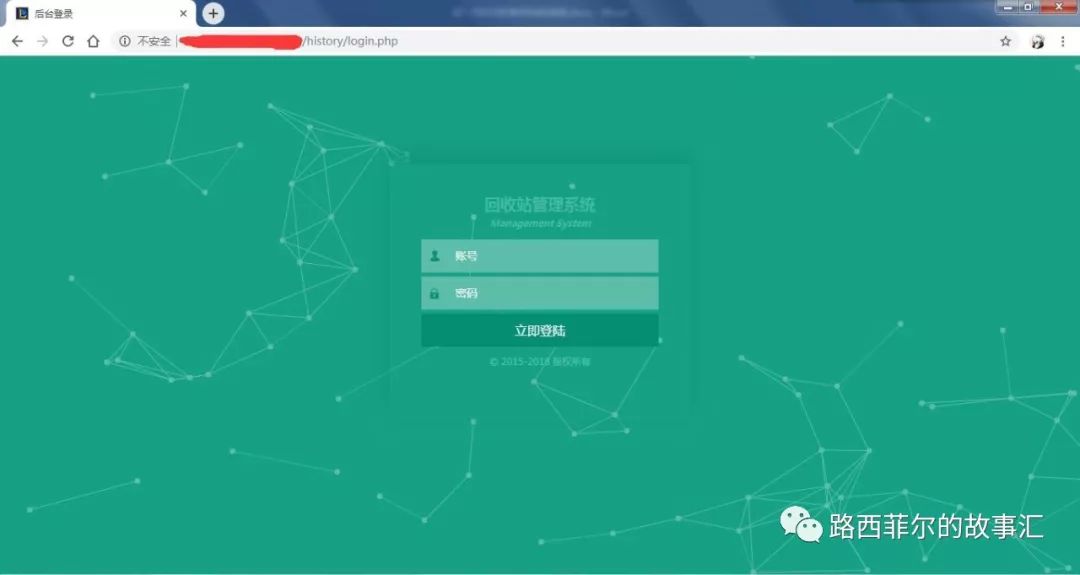

成功找到后台,咱们进入后台看看

没验证码?那肯定弱口令先测试一波呀。

好吧,看来管理员还是没那么辣鸡的,没有使用弱口令。

那既然没验证码,那就测试一波注入吧!

直接使用单引号试试

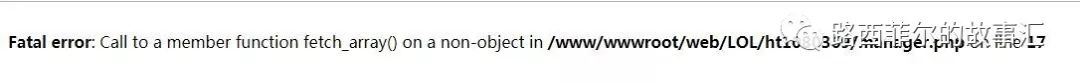

非常有意思,不仅报错了,还把地址给爆出来了,但是没有SQL注入方面的信息,看来可能是个盲注啊。

扔sqlmap玩玩吧

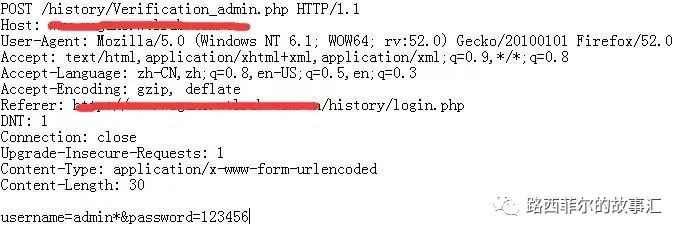

使用burpsuite抓包,进行POST注入,记得在username处的admin后面加上*

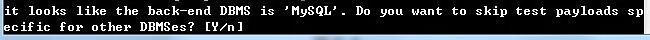

成功识别出数据库类型 Nice

正常使用sqlmap一步步查询下去 最后得到了账号密码,对密码的hash进行解密,然后登陆后台

进去后一看,乖乖,几万条账号,最后一次更新还就在今天,这么多人受骗的吗???看来大家的网络安全意识还是不行啊!大家要加强信息安全的防范意识呀!

看了一下各种功能,后台内功能几乎没有,getshell就比较难了,就不继续操作了。删除所有账号,关机,吃我的火锅去了哈哈哈哈哈哈哈

点击查看更多内容

为 TA 点赞

评论

共同学习,写下你的评论

评论加载中...

作者其他优质文章

正在加载中

感谢您的支持,我会继续努力的~

扫码打赏,你说多少就多少

赞赏金额会直接到老师账户

支付方式

打开微信扫一扫,即可进行扫码打赏哦