对于常规的Web攻击手段,如XSS、CRSF、SQL注入、(常规的不包括文件上传漏洞、DDoS攻击)等,防范措施相对来说比较容易,对症下药即可,比如XSS的防范需要转义掉输入的尖括号,防止CRSF攻击需要将cookie设置为httponly,以及增加session相关的Hash token码 ,SQL注入的防范需要将分号等字符转义,等等做起来虽然筒单,但却容易被忽视,更多的是需要从开发流程上来予以保障(这句话是给技术管理者的建议),以免因人为的疏忽而造成损失。

一、XSS介绍

XSS攻击的全称是跨站脚本攻击(Cross Site Scripting),为不跟层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS,它是Web应用程序中最常见到的攻击手段之一。跨站脚本攻击指的是攻击者在网页中嵌入恶意脚本程序,当用户打幵该网页时,脚本程序便开始在客户端的浏览器上执行,以盗取客户端cookie、用户名密码,下载执行病毒木马程序,甚至是获取客户端admin权限等。

1.1、XSS的原理

假设页面上有个表单,表单名称为nick,用来向服务端提交网站用户的昵称信息:<input type= "text" name= "nick" value= "xiaomaon>

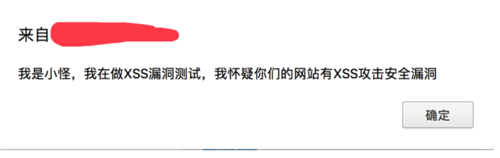

表单nick的内容来自用户的输入,当用户输入的不是一个正常的昵称字符串,而是XSS漏洞测试<script>alert("我是小怪,我在做XSS漏洞测试,我怀疑你们的网站有XSS攻击安全漏洞")</script><!-时,由于某种原因,如nick服务端校验不通过,服务端重定向回这个页面,并且带上之前用户输入的nick参数,此时页面则变成下面的内容:<input type="text" name="nick" value=""/><script>alert ("我是小怪,我在做XSS漏洞测试,我怀疑你们的网站有XSS攻击安全漏洞") </script><!-/>

在输入框input的后面带上了一段脚本程序,当然,这段脚本程序只是弹出一个消息“我是小怪,我在做XSS漏洞测试,我怀疑你们的网站有XSS攻击安全漏洞”,如下图1所示,并不会造成什么危害,攻击的威力取决于用户输入了什么样的脚本,

只要稍微修改,便可使攻击极具危害性。

图1 XSS攻击的结果

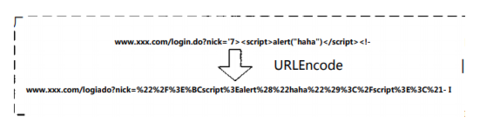

攻击者可以对该URL采用URLEncode,如下图2所示,以迷惑用户,让它看起来像是一个正常的推广链接,并且以邮件群发或者其他形式进行推广,一旦用户点击,脚本将在客户端执行,对用户造成危害。

图2 URLEncode编码后的XSS链接地址

还有一种场景,用户在表单上输入一段数据后,提交给服务端进行持久化,其他页面需要从服务端将数据取出来展示。还是使用之前那个表单nick,用户输入昵称之后,服务端会将nick保存,并在新的页面中展现给用户,当普通用户正常输入zhangsan,页面会显示用户的nick为zhangsan:

<body> zhangsan</body>

但是,如果用户输入的不是一段正常的nick字符串,而是<script>alert ("我是小怪,我在做XSS漏洞测试,我怀疑你们的网站有XSS攻击安全漏洞") </script>,服务端会将这段脚本保存起来,当有用户查看该页面时,页面会出现如下代码:

<body>

<script>alert ("我是小怪,我在做XSS漏洞测试,我怀疑你们的网站有XSS攻击安全漏洞") </script></body>同样,攻击的威力取决于用户输入的脚本,并且此种XSS攻击比前一种具有更为广泛的危害性,比如当一个恶意用户在一家知名博客网站上转载了一篇非常火的博文,文章中嵌入了恶意的脚本代码,其他人访问这篇文章时,嵌入在文章中的脚本代码便会执行,达到恶意攻击用户的目的。

1.2、XSS防范

XSS之所以会发生,是因为用户输入的数据变成了代码。因此,我们需要对用户输入的数据进行HTML转义处理,将其中的“尖括号”、“单引号”、“引号”之类的特殊字符进行转义编码:

| HTML字符 | HTML转义后的字符 |

|---|---|

| < | < |

| > | > |

| ‘ | & |

| “ | " |

如今很多开源的幵发框架本身默认就提供HTML代码转义的功能,如流行的jstl、Struts等,不需要开发人员再进行过多的开发。使用jstl标签进行HTML转义,将变量输出,代码如下:<c:out value= "${nick}" escapeXml="true" </c:out>

只需要将escapeXml设置为true,jstl就会将变量中的HTML代码进行转义输出。

二、总结

原本以为这个是最基本的,实际上很多网站没有做到,所以特意编写一下这个Web攻击的系列,系列内容包括XSS、CRSF、SQL注入、文件上传漏洞、DDoS攻击等。

文章内容来源于《大型分布式网站架构 设计与实践》一书。

作者:小怪聊职场

链接:https://www.jianshu.com/p/ecb54645ac5e

共同学习,写下你的评论

评论加载中...

作者其他优质文章