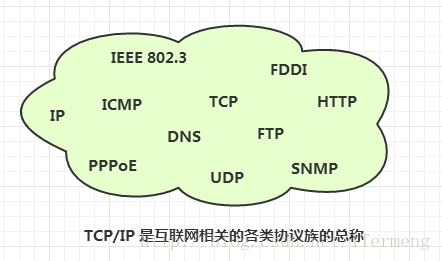

1、TCP/IP 基本知识

一、概念

TCP/IP协议是一个协议的集合,它是由众多的互联网相关联的协议集合的总称。如图

二、TCP/IP分层管理

TCP/IP模型分为5层:应用层,传输层,网络层,数据链路层,物理层。(注意:OSI分层是分为七层的)分层的最大好处,就是各层负责各层的任务,一旦某一块出现问题,则可以直接替换对应的层即可,无需全部更改。

应用层:应用层是我们平时接触最多的层,它的作用就是向用户提供应用服务时通信的活动。比如说http协议,FTP协议,dns(域名解析)等协议,都是在该层

传输层:主要作用是提供处于网络连接中的两台计算机之间的数据传输。如tcp(可靠的传输控制协议),udp(用户数据报协议)。传输单位是报文段。

网络层:网络层用来处理网络中流动的数据包,数据包是网络传输的最小单位。比如我们常用的IP协议,icmp协议,arp协议(通过IP地址得出对应的mac地址)都在该层。

数据链路层:一般用来处理连接硬件部分,如控制网卡,硬件相关的设备驱动。单位是数据帧

物理层:负责数据传输的硬件。比如说光纤等等

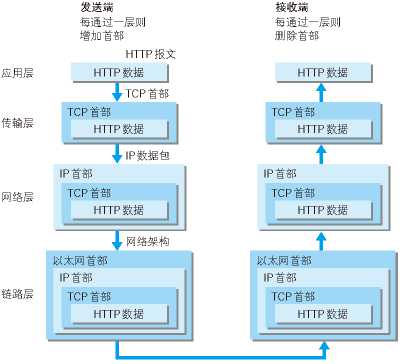

三、TCP/IP通信传输流

1、tcp/ip协议进行网络通信时,会通过分层顺序和对方进行通信。发送端从应用层往下走,接收端则从从下往上走。

2、发送端在层与层之间传递数据时,没经过一层,就会打上相应层所属的首部信息。而在接收端层与层之间传递数据时,没经过一层,则会把对应的首部信息消去。这种把数据包装起来的做法,叫做封装。

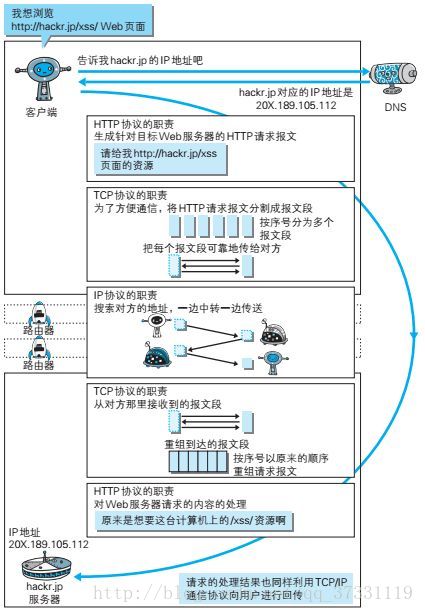

四、和http关系密切的协议:IP、TCP、DNS

IP:IP位于网络层,它是一种协议的名称。注意和IP地址区分。它主要的作用就是把各种数据包传递给对方。要保证准确的传递到对方手中,其中有两个重要的条件:1、IP地址 2、MAC地址 ,(IP地址可以和Mac地址进行配对,IP地址可以变换,但MAC地址,一般是不会变的)。

TCP:TCP位于传输层,是可靠的传输协议(连接需要三次握手,断开需要四次挥手),它主要是提供可靠的字节流服务。1、字节流服务:为了传输方便,将大块的数据分割以报文段为单位的数据包进行管理。 2、可靠的传输服务:它能够把数据准确可靠的传给对方

DNS服务:该服务是位于应用层的,主要的作用就是解析域名,可以将域名解析出对应的IP地址。

五、各种协议与HTTP协议之间的关系

2、http协议

一、http协议特点

http是位于应用层的一个超文本传输协议,基于tcp/ip通信协议来传递数据的。具有以下特点

1、简单快速:客户端向服务端请求服务时,只需要传递请求方法和路径。由于http协议简单,使得http服务器的程序规模小,因此通信速度快。

2、灵活:http允许传输任意类型的数据对象。正在传输的类型由Content-Type标记。

3、无连接:无连接的含义是限制每次连接只处理一个请求。服务器处理完客户的请求以后,并且收到客户端的应答后,就端开连接了。

4、无状态:http协议是无状态协议,也就是说对事务处理没有记忆能力,缺少状态,如果后续处理需要前面的信息,则必须要重新传递,这样可能导致每次连接传输的数据量增大,但是在服务器不需要先前的数据的时候,就会快的多了。

5、支持B/S,C/S模式

二、http请求报文和响应报文

请求报文:http请求报文主要有请求行,请求头,空行,请求体四部分组成。

1、请求行:由请求方法(HEAD、PUT、DELETE、OPTIONS、TRACE、CONNECT),URL和协议版本组成。

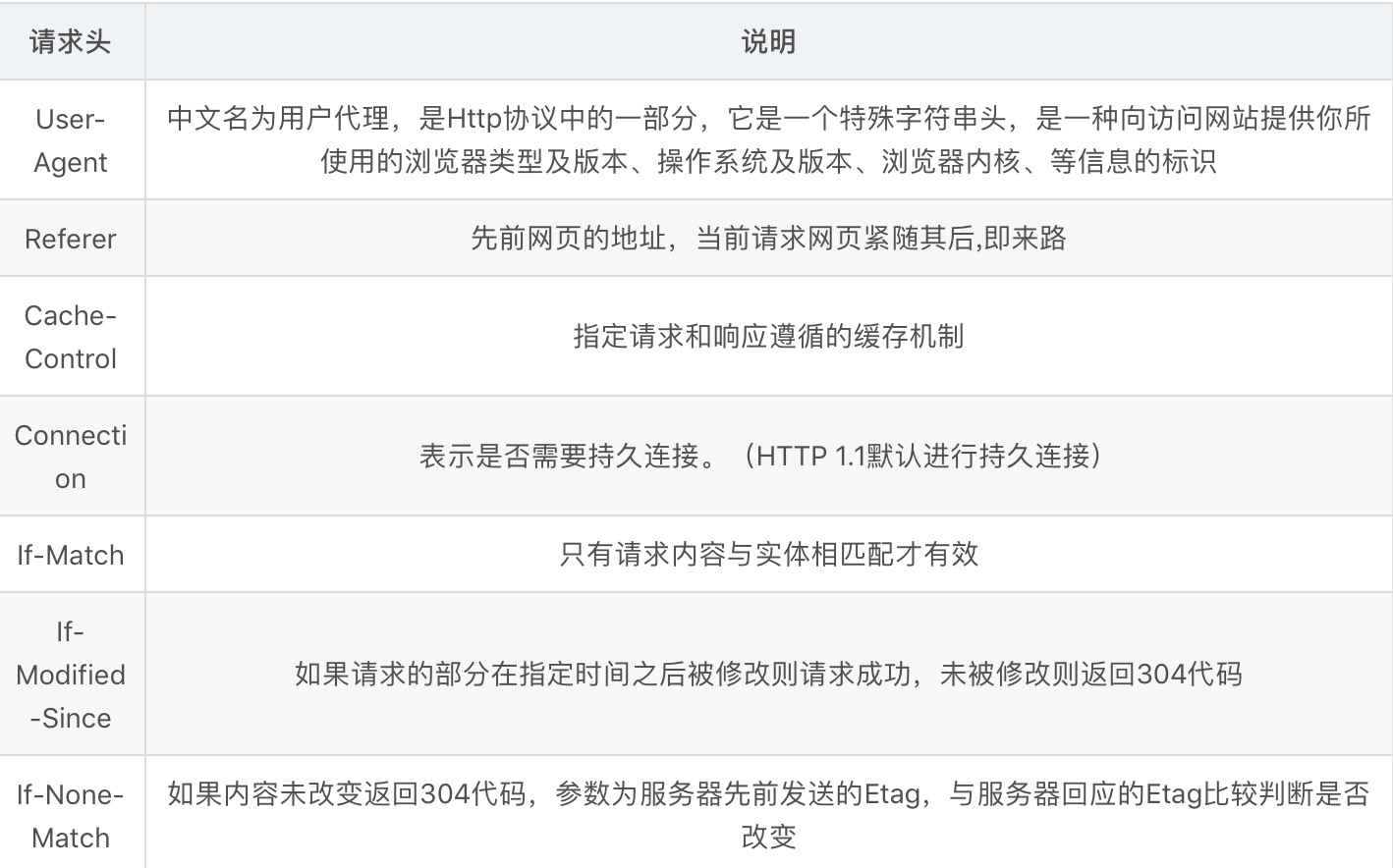

2、请求头:为请求报文添加一些信息,由名/值组成

3、空行:请求头的最后会有一个空行,代表请求头部结束,接下来是请求正文,此部分不可少。

4、请求正文

响应报文:http的响应报文由状态行,响应头部,空行,响应体组成

1、状态行:由服务器HTTP协议版本,响应状态码,状态码的文本描述组成

2、响应头部:和请求头一样,由名/值组成

3、请求头的最后会有一个空行,代表请求头部结束,接下来是请求正文,此部分不可少。

4、响应正文

请求方法

请求头信息

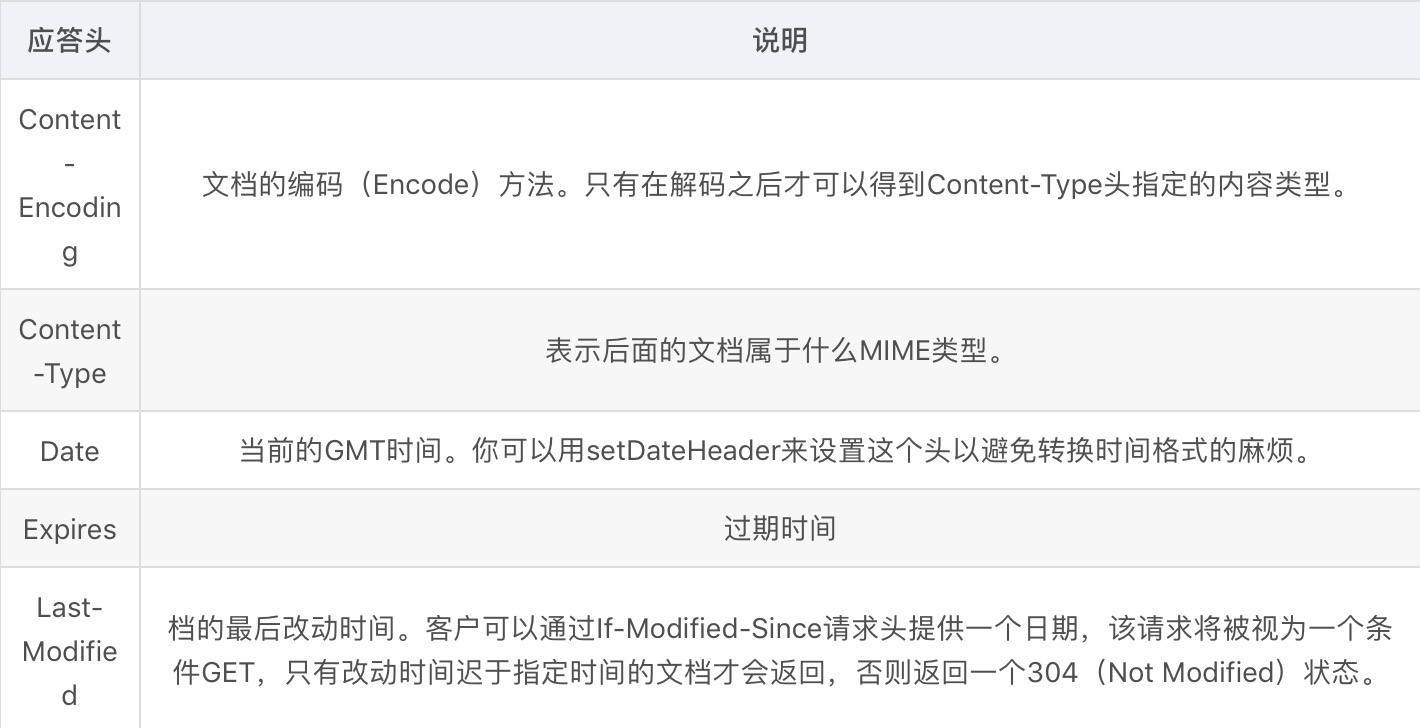

响应头

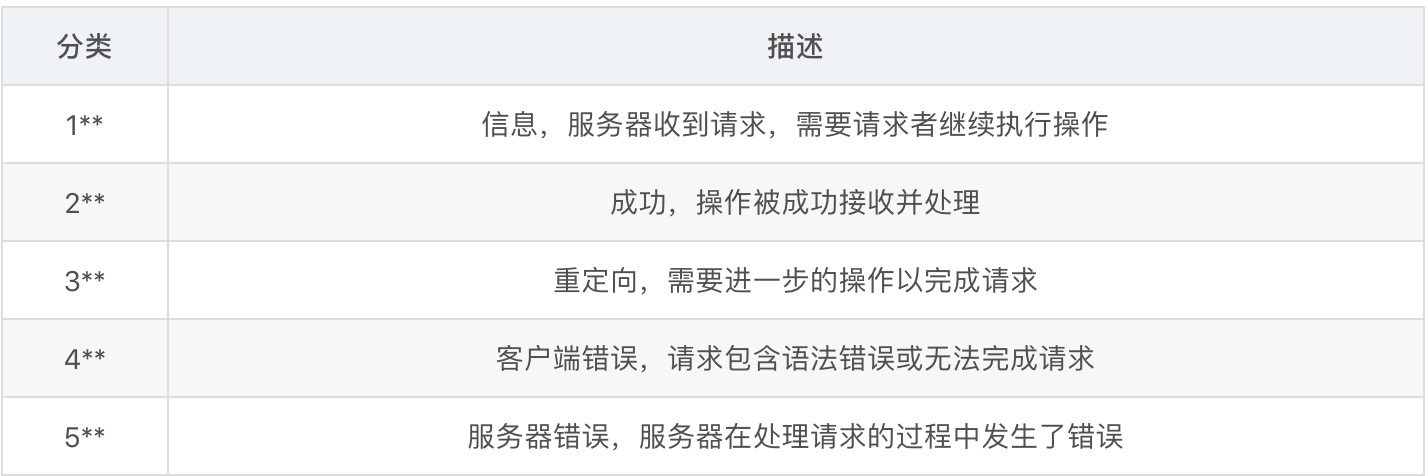

状态码分类

3、https

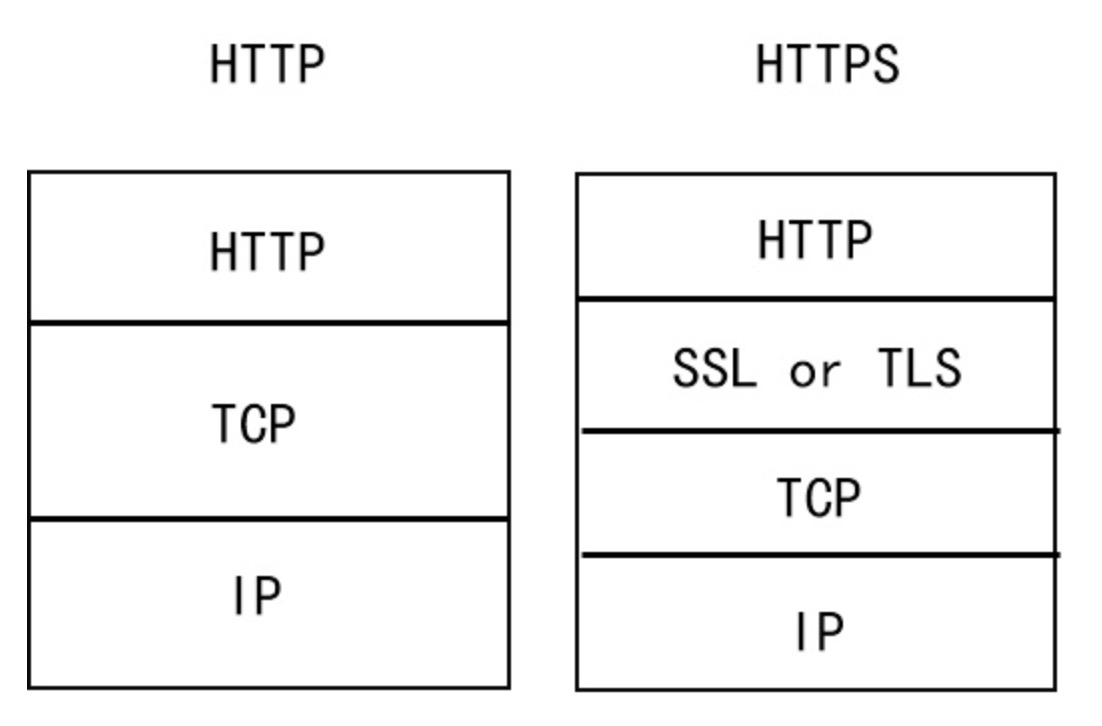

众所周知,http是不安全的,它有着很大的缺陷,比如通信使用明文,不验证通信方的身份,无法证明报文的正确性等。所以就有了https。https并不是一个新的协议。https全称HTTP over TLS。这个TLS位于传输层的上层,应用层的下层,作为一个安全层而存在。

注:对于TLS和SSL的区别,大家可以自己去学习。在这里,只需要理解为TLS是SSL的升级版本就好。

一、https怎么加密的?

TLS是基于X.509认证的,他假定所有的数字证书都是由一个层次话的数字证书认证机构发出,即CA。他可以通过加密技术(对称加密和非对称加密)对我们传输的数据进行加密。不了解对称加密和非对称加密的朋友,可以看看我以前写的这篇文章:https://www.cnblogs.com/huangjialin/p/9694488.html CA用自己的私钥签发数字证书,数字证书中包含有公钥,然后加密房就可以使用证书中的公钥解密出CA签发的证书,从中拿到合法的公钥。是不是感觉有点懵逼。简单来说,就是我们一般会在本地内置一个CA证书,然后用本地的CA证书中的公钥去解密。拿到合法的公钥,然后就可以用公钥进行加密数据,然后服务端,就可以使用自己的私钥就行解密拿到相关的数据。

注意:如果不内置本地证书可以吗?可以,但是会存在比较大的漏洞,也就是很容易通过中间人攻击,来截获数据,所有,内置本地证书并且及时更新证书,这是一种比较有效的防止中间人攻击的手段。

说了这么多,我们使用代码来解释一下,拿okhttp来做例子。okhttp添加加密证书的过程。

对okHttp进行简单的配置,对OKhttp不熟悉的朋友可以看看这篇文章:https://www.cnblogs.com/huangjialin/p/9469373.html

1 OkHttpClient.Builder builder = new OkHttpClient.Builder() 2 .sslSocketFactory() //配置ssl文件 3 .connectTimeout(15, TimeUnit.SECONDS) 4 .writeTimeout(20, TimeUnit.SECONDS) 5 .readTimeout(20, TimeUnit.SECONDS); 6 OkHttpClient okHttpClient = builder.build(); 7 Request request = new Request.Builder() 8 .get() //设置请求模式 9 .url("https://www.baidu.com/")10 .build();11 12 Call call = okHttpClient.newCall(request);13 call.enqueue(new Callback() {14 @Override15 public void onFailure(Call call, IOException e) {16 Log.d("MainActivity", "-----------onFailure-----------");17 }18 19 @Override20 public void onResponse(Call call, Response response) throws IOException {21 Log.d("MainActivity", "----onResponse----" + response.body().toString());22 runOnUiThread(new Runnable() {23 @Override24 public void run() {25 Toast.makeText(MainActivity.this, "请求成功", Toast.LENGTH_LONG).show();26 }27 });28 29 }30 });okhttp提供了一个方法sslSocketFactory(),专门用来设置ssl的。它需要传递一个SSLSocketFactory。

1 private synchronized SSLSocketFactory getDefaultSSLSocketFactory() {2 try {3 SSLContext sslContext = SSLContext.getInstance("TLS");4 sslContext.init(null, null, null);5 return sslContext.getSocketFactory();6 } catch (GeneralSecurityException e) {7 throw new AssertionError();

8 }9 }上面的使用的是默认的SSLSocketFactory,也就是说什么也没有配置,系统提供的。在校验系统服务器的时候,会信任设备内置的100多个证书。那么他是怎么校验的呢?主要是通过TrustManager这个类。在上面代码sslContext.init(null, null, null);中,我们都填了null作为参数,但是这样的话,都没有办法进行证书的校验。我们看看内部源码

1 public final void init(KeyManager[] km, TrustManager[] tm,2 SecureRandom random)3 throws KeyManagementException {4 contextSpi.engineInit(km, tm, random);5 } 1 private static synchronized SSLSocketFactory getDefaultSSLSocketFactory() { 2 try { 3 SSLContext sslContext = SSLContext.getInstance("TLS"); 4 sslContext.init(null, new TrustManager[]{ 5 new X509TrustManager() { 6 public void checkClientTrusted(X509Certificate[] x509Certificates, String s) throws CertificateException { 7 8 } 9 10 public void checkServerTrusted(X509Certificate[] x509Certificates, String s) throws CertificateException {11 }12 13 public X509Certificate[] getAcceptedIssuers() {14 return new X509Certificate[0];15 }16 }17 }, null);18 return sslContext.getSocketFactory();19 } catch (GeneralSecurityException e) {20 throw new AssertionError();21 }22 }实际上这样配置,基本算是完成了。也没错,但是使用系统默认提供的SSLSocketFactory,它会默认设备中内置的100多个证书。基本上是什么证书都信任了,所以,还是存在很大的风险,中间人很容易就攻击了。所以,我们还得自己配置自己的SSL证书。

1 private static synchronized SSLSocketFactory getDefaultSSLSocketFactory() { 2 try { 3 // 取到证书的输入流 当然这里不一定要这样读取,就看你的证书存放在哪里了,huangjialin.crt是证书的名称 4 InputStream is = new FileInputStream("huangjialin.crt"); 5 CertificateFactory cf = CertificateFactory.getInstance("X.509"); 6 Certificate ca = cf.generateCertificate(is); 7 8 // 创建 Keystore 包含我们的证书 9 String keyStoreType = KeyStore.getDefaultType();10 KeyStore keyStore = KeyStore.getInstance(keyStoreType);11 keyStore.load(null);12 keyStore.setCertificateEntry(null, ca);13 14 // 创建一个 TrustManager 仅把 Keystore 中的证书 作为信任的锚点15 String algorithm = TrustManagerFactory.getDefaultAlgorithm();16 TrustManagerFactory trustManagerFactory = TrustManagerFactory.getInstance(algorithm);17 trustManagerFactory.init(keyStore);18 TrustManager[] trustManagers = trustManagerFactory.getTrustManagers();19 20 // 用 TrustManager 初始化一个 SSLContext21 SSLContext sslContext = SSLContext.getInstance("TLS");22 sslContext.init(null, trustManagers, null);23 24 return sslContext.getSocketFactory();25 } catch (GeneralSecurityException e) {26 throw new AssertionError();27 } catch (FileNotFoundException e) {28 e.printStackTrace();29 return null;30 } catch (IOException e) {31 e.printStackTrace();32 return null;33 }34 }通过我们自定义的SSL,自己设置信任锚点,安全性才会大大的提升。

共同学习,写下你的评论

评论加载中...

作者其他优质文章